با این واقعیت روبه رو شوید سازمان شما مورد نفوذ قرار خواهد گرفت

با این واقعیت روبه رو شوید: سازمان شما مورد نفوذ قرار خواهد گرفت!

گردآوری و ترجمه: تیم فنی ICTN

منبع: Elsevier Network Security Journal

مسئله بسیار ساده است: امنیت سایبری[۱]کارآیی مناسبی ندارد. تعداد زیادی از کسب و کارها مورد نفوذ قرار گرفته اند و دولت ها در سطح جهانی درحال درک این نیاز هستند که برای محافظت از سرویس ها و زیرساخت های حیاتی خود باید سرمایه گذاری وسیعی انجام دهند. هنگامی که محتاطترین رئیس خزانه داری بریتانیا در یک دوره زمانی اقدام به قطع ۱.۹ میلیارد پوند از بودجه مبارزه با تهدیدات سایبری نمود، واقعیت نه چندان خوشایند خود را نشان داد، سازمان ها و کسب وکارها در هر اندازه ای نیازمند انجام فعالیت های حفاظتی بیشتر شدند.

امروزه مدل های امنیت تدافعی[۲] کاملا ناکارآمد نیستند، اما ساده انگارانه به نظر می رسند. وقتی فایروال ها به آسانی دور زده می شوند و بیش از شش ماه طول می کشد، تا یک نفوذ مورد شناسایی قرار گیرد، اتکا به روش های سنتی کنترل دسترسی و شناسایی و محافظت در برابر تهدیدات سایبری، مشخصا کافی به نظر نمی رسند.

اعلام عمومی یک نفوذ به اندازه کافی بد به نظر می رسد، از این رو هیچ مدیرعاملی خواستار تائید این امر برای رسانه ها نیست که سازمانش هیچ ایده ای در این زمینه ندارد که نفوذ صورت گرفته فاجعه بار است یا ناچیز و یا اینکه چه مدتی است که یک تهدید مورد شناسایی قرار نگرفته است. مسلم است که سازمان ها نیازمند روش های دیگری برای جلوگیری از نفوذ هستند و در گام اول تنها می بایست این واقعیت را بپذیریند که نفوذ در حال حاضر اتفاق می افتد و پس از آن تنها با ایجاد یک محیط بسته و محدود است که سازمان ها می توانند از رخدادهای مضری که هر روز اتفاق می افتند، دور بمانند. اکنون زمان آن رسیده است که با عدم کارآیی مدل های تشخیص و حفاظت در برابر نفوذ فعلی روبه رو شویم. سازمان ها از این پس می بایست برای عدم روبه رویی با سرنوشت سازمان هایی که مورد دسترسی هکرها قرارگرفته اند، خود را تغییر دهند.

برنامه امنیتی

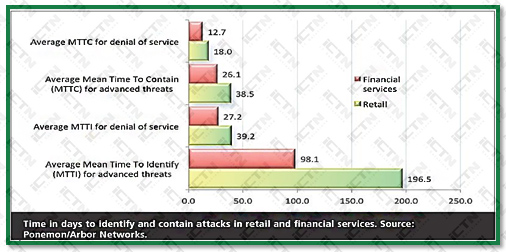

دورنمای تهدیدات سایبری دوباره تکامل یافته است و نقاط ضعف موجود تقریبا هر روز آشکارتر می گردند. واقعیت این است که در حالیکه سرمایه گذاری قابل توجه ای در فاز تشخیص و جلوگیری از تهدیدات به منظور مشخص نمودن نفوذ به شبکه سازمان ها اساسی به نظر می رسد، اما باز هم تکنولوژهای این حوزه برای محافظت سازمان ها کافی نیستند. باید پذیرفت که وجود یک مدل امنیت تدافعی که شامل فایروال ها، آنتی ویروس ها، ابزارهای نظارت صحت فایل ها و کنترل دسترسی است، در سازمان ها اساسی و حداقلی است، زیرا بدون آن، کسب وکارها اطلاعات حساس خود را از دست خواهند داد و زیرساخت های اساسی آنها در معرض نفوذ خواهند بود. اما به هر جهت پس از اتفاقی که برای کمپانیTalkTalk[۳] (اشاره به حمله سایبری به مشتریان این شرکت در سال ۲۰۱۵[۴]) افتاد، مشخص شد که مدل امنیتی که امروز از آن بهره می بریم، با شکست مواجه شده است. براساس تحقیقی که توسط انستیتو Ponemon به نمایندگی از Arbor Networks انجام شده است، هنگامی یک نفوذ رخ می دهد، به طور متوسط برای شرکت های خدمات مالی ۹۸ روز و برای کسب و کارهای خرده فروشی ۱۹۷ روز زمان می برد تا این نفوذ مورد شناسایی قرار گیرد. این امر به هکرها اجازه می دهد که نظارت بر شبکه و سرقت اطلاعات را تا بیش از ۶ ماه بدون شناسایی شدن ادامه دهند. مشکل دیگر این است که روش هایی که مجرمان سایبری برای به دست آوردن دسترسی به شبکه ها استفاده می کنند، تغییر کرده است. امروزه تخمین زده می شود که ۹۵% نفوذها در نتیجه در معرض خطر گرفتن کارکنان، اغلب از طریق حملات فیشینگ[۵] اتفاق می افتد.

“برای شرکت های خدمات مالی ۹۸ روز و برای کسب و کارهای خرده فروشی ۱۹۷ روز زمان می برد تا نفوذ به آنها مورد شناسایی قرار گیرد.“

درسی که مدیر فناوری اطلاعات یک سازمان می بایست از این موضوع بگیرد این است که: برنامه ها و اطلاعات به اندازه ای امن هستند که کاربران و اشخاصی که برای آنها دسترسی ایجاد کرده اید، امن باشند. هنگامی که یک مهاجم از یک هویت تائید اعتبار شده برای دسترسی به یک شبکه کامپیوتری بهره می برد، وجود فایروال بی فایده خواهد بود. به علاوه این فرض که یک کاربر در شبکه داخلی یک سازمان را می توان مورد اعتماد در نظر گرفت نیز کاملا منسوخ شده، است. فایروال ها نمی توانند این قبیل حملات را متوقف کنند زیرا مهاجمین ابتدا یک کاربر و دسترسی های او را در اختیار می گیرند و پس از آن می توانند درون یک سازمان حرکت کرده و به هر نرم افزار حساس دیگری دسترسی یابند.

یکی از روش هایی که در مقابل اینگونه حملات به برنامه ها کارآمد است، بخش بندی شبکه براساس نرم افزارهاست، بدین ترتیب که یک کنترل دسترسی سخت گیرانه به منظور محدود نمودن کاربران به گونه ای اعمال می شود که کاربران تنها به نرم افزارهایی دسترسی یابند که برای انجام وظایف شغلیشان می بایست به آنها دسترسی داشته باشند. این کنترل دسترسی می بایست هم به کاربران داخلی و هم خارجی سازمان اعمال شود. بنابراین اگر کاربری مورد حمله قرار گیرد، مهاجم تنها به زیرمجموعه کوچکی از نرم افزارها و اطلاعات یعنی آنهایی که آن کاربر خاص به آنها دسترسی دارد، دسترسی خواهد داشت و اگر مهاجم تنها یک بار برای بالا بردن و یا افزایش حق دسترسی آن کاربر به منظور دسترسی به اطلاعات حساس و حیاتی دیگر سازمان اقدام نماید، سازمان این شانس را خواهد داشت که نفوذ را مورد شناسایی قرار دهد. اما تکنولوژی های فعلی تشخیص و محافظت در برابر تهدیدات سایبری، در ارائه یک راهکار امنیتی همه منظوره به طور مشخص در حال شکست خوردن هستند.

نفوذ اتفاق خواهد افتاد!

به منظور دستیابی به مدلی برای مهار نمودن نفوذ به سازمان ها، آنها می بایست به طور متفاوتی نسبت به طراحی معماری امنیت سازمان بیاندیشند. نفوذها همواره در حال وقوع هستند و سازمان ها می بایست بپذیرند که نفوذ به آنها یا تاکنون اتفاق افتاده است و یا بدون هیچ اخطاری در حال اتفاق افتادن در محیط سازمانی است. می بایست این درک و شناخت ایجاد شود که هدف نهایی فعالیت های امنیتی، مهار نفوذ (چه شناخته شده و چه ناشناخته) و به حدقل رساندن خطر گسترده شدن آن در سیستم است. می بایست تاکید نمود که در دنیای امروز ساختن دیوار به دور ساختمان به تنهایی دیگر باعث جلوگیری از ورود به ساختمان نمی شود، برای کاهش نفوذ می بایست بخش های مختلف زیرساخت ها را با دروازه هایی (آتشین) از هم جدا نمود.

اگر این فرض منطقی را بپذیریم، چالش اصلی یافتن بهترین روش برای تقسیم بندی زیرساخت های شبکه به بخش های است که تهدیدات در آنها قابل مدیریت باشد. برای اغلب متخصصان فناوری اطلاعات منطقی ترین روش ایجاد بخش های کوچک در بین لایه های شبکه است. در حالی که این روش محدودیت های فراوانی است به خصوص وقتی که شبکه های سازمانی به قدر کافی با ثبات نیستند و هر زمانی که تغییری در لیست های کنترل دسترسی[۶] ایجاد می شود، یک خطر احتمالی برای باز شدن راهی به منظور دور زدن فایروال ایجاد می شود. علاوه بر این، در محیط های دارای دستگاه های سیار یا مبتنی بر رایانش، محل هایی که از خارج از سازمان کنترل می گردد، پیاده سازی استراتژی نقطه به نقطه[۷] و با ثبات به آسانی ممکن نیست.

کاربران و نرم افزارها

سازمان ها می بایست به عقب بازگردند و چشم انداز واقعی کسب وکار خود را با تمرکز بر کاربران و نرم افزارهای مورد استفاده آنها بازنگری کنند. باید به این پرسش مهم پاسخ داده شود:

(چه کسی می بایست به چه اطلاعاتی دسترسی داشته باشد؟)

با تصحیح سیاست های موجود دسترسی کاربران و مدیریت آنها، سازمان ها می توانند از بخش بندی های مبتنی بر رمزنگاری برای حصول اطمینان از اینکه تنها کاربر مجاز به اطلاعات مشخص دسترسی دارد بهره ببرند. هر بخش رمزنگاری دارای کلید رمزنگاری مختص به خود است، که باعث می شود جابه جایی مهاجم از یک بخش به بخش دیگر غیرممکن شود. محدود نمودن امکان دسترسی به بخش های دیگر (که عامل بسیاری از نفوذها است) باعث می شود که افزایش حق دسترسی کاربر به منظور دسترسی به اطلاعات مهم و حیاتی به آسانی صورت نگیرد. با استفاده از این روش یک سازمان می تواند دامنه نفوذ را به محدوده کوچکی (در مقابل کل سازمان) محدود سازد و اینکار مسلما نیازمند طراحی و ایجاد سیاست های امنیتی جدید در زیرساخت های شبکه است. اما نکته دیگر این است که هنگامی که یک نفوذ اتفاق می افتد با بهره گیری از سیاست بخش بندی، سازمان ها می توانند بلافاصله ابعاد و وسعت نفوذ را مشخص نمایند. این امر سازمان را قادر می سازد تا به جای از دسترس خارج کردن تمامی زیرساخت های سازمان، تنها محدوده مورد نفوذ قرار گرفته شده را محدود سازد. فراتر از آن اینکه سازمان پاسخ های قابل اعتماد و دقیقی برای رسانه ها، سهامداران و مشتریان خود خواهد داشت.

یک طرز فکر جدید

بدون شک در حوزه امنیت سایبری نیازمند یک تغییر نگرش و تفکر هستیم. تا زمانی که سازمان ها به سختی برای ایجاد یک استراتژی امنیت تدافعی مشغول به کار هستند و متخصصان امنیت عموما یک سیاست محدود کننده کاملا از پیش تعریف شده را برای امن سازی بخش های زیرساختی سازمان ها پیشنهاد می دهند، مشخصا زمان آن فرا رسیده است که تغییرات اتفاق بیافتند. با وجود این برخی سازمان ها به شکل ساده انگارانه ای به اعمال محدودیت در سطح شبکه دل بسته اند، در حالی که این روش ها در دورنمای واقعی تهدیدات در حال شکست خوردن هستند. اعتماد به روش های کنترلی مبتنی بر شبکه بر احتمال مخاطرات می افزاید(مطمئنا آن را کاهش نمی دهد) و عبور از این سطح کنترل ها به سادگی قابل انجام است.

تنها با پیاده سازی یک روش بخش بندی مبتنی بر کاربر-نرم افزار است که یک سازمان می تواند به اصل موضوع یعنی مهار نمودن یک نفوذ در یک بخش مشخص و محدود دست یابد. بدین طریق یک مهاجم دیگر نمی تواند کلید رمزنگاری را دور زده و دسترسی اش را افزایش دهد و به اطلاعاتی در بخش دیگر که تنها توسط کاربران آن بخش قابل دسترسی است، دست یابد. سازمان نیز بلافاصله از میزان نفوذ و کاربران و اطلاعاتی که تحت تاثیر آن قرار گرفته اند، اطلاع می یابد.

تخمینی درست از ابعاد نفوذ صورت گرفته بسیار کلیدی است، به این علت که هیچ مدیر عاملی نمی خواهد در موقعیتی باشد که مدیرعامل[۸] شرکت TalkTalk در آن قرار داشت، زیرا او مجبور بود اعتراف کند که شرکتش هیچ اطلاعی از وسعت نفوذ و تعداد مشتریانی که اطلاعاتشان مورد دسترسی مهاجمین قرار گرفته است، ندارد. یک استراتژی مهار نفوذ با کارایی مناسب، هم وسعت نفوذ را به حداقل می رساند و هم گزارشی شفاف و مشخص برای مشتریان و سهام داران فراهم می آورد. درست است که اضافه نمودن یک لایه دیگر به استراتژی امنیت تدافعی که خود در حال حاضر به اندازه کافی پیچیده است، ممکن است کاری دشوار به نظر برسد، اما همانطور که جورج اوزبون[۹] در زمانی که ریاست خزانه داری بریتانیا را برعهده داشت، گفته است:

“دستیابی به حق امنیت سایبری نیازمند تفکری جدید است.“

[۱]Cyber-Security

[۲] Defense-in-Depth Security Model

[۳]TalkTalk Telecom Group plc is a company which provides pay television, telecommunications, Internet access, and mobile network services to businesses and consumers in the United Kingdom.

[۴]برای کسب اطلاعات بیشتر میتوانید به این لینک مراجعه کنید:

https://www.theguardian.com/business/2015/nov/06/nearly-157000-had-data-breached-in-talktalk-cyber-attack

[۵]Phishing Attacks

[۶]Access Control List

[۷]End-to-End

[۸] Baroness Dido Harding CEO of TalkTalk

[۹] George Osborne