هانی پات Honeypot چیست

هانی پات Honeypot چیست

هانی پات ها به تحلیلگران امنیت این شانس را میدهد تا بتوانند بطور واقعی بر روی دشمن خود مطالعه کنند. با آنالیز این که حملات واقعی چگونه، چه موقع انجام میشوند و چه هکرهایی در پشت روت کیتها، تروجانها و اکسپلویتها هستند، آنالیزو شبکه میتواند راه های بهتر و کاراتری را در برابر چنین حملاتی پیشنهاد و ارائه دهد.

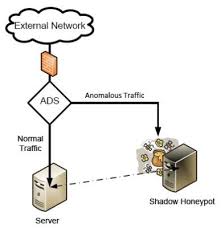

اجرای مانیتورینگ قوی بر روی هانی پات نه تنها برای آنالیزورها سودمند است، بلکه میتواند بخوبی دیگر اتک های احتمالی و بالقوه شبکه را نیز نشان دهد. در نهایت میتوان گفت که یک هانی پات هرچند طعمه ای بیش نیست اما اطلاعاتی در آن بصورت عمد گذاشته میشود که برای هر اتکر داخلی و یا خارجی وسوسه انگیز است ولی در واقع کاری که انجام میشود، انحراف نفوذگران از اهداف حساس و با ارزش شبکه است. به یاد داشته باشید که در برخی حوزه های قضایی، این کار بیشتر از آن که برای انحراف اتکر صورت پذیرد، به منظور به دام انداختن آن انجام میشود.

دو نوع رایج از هانی پاتها

محققان هانی پاتها را در دو دسته با ریسک بالا و با ریسک پایین کلاسبندی کردهاند. هانی پات با ریسک بالا عموما بر روی یک دیوایس، سیستم عامل و اپلیکیشن های واقعی و سرویس دهنده که اتکر قصد حمله و نفوذ بر روی آنها را دارد، پیاده سازی میشود. به عنوان مثال، یک انالیزور که حملات محتمل بر روی ویندوز سرور ۲۰۱۲ (وب سرور) با IIS 8.5 را تحلیل میکند، باید برای نیل به هدف خود بر روی یک سیستم واقعی یا مجازی، سیستم عامل و نرم افزار گفته شده را اجرا کند. خوبی که هانی پات با ریسک بالا دارد، اینست که به اتکر این امکان داده میشود تا هر آنچه را که میخواهد بر روی دیوایس واقعی مورد نظر انجام دهد و علت هم اینست که اتکر دقیقا بر روی یک دیوایس واقعی و سرویس دهنده کار میکند. یعنی آنکه در این حالت، اکسپلویت ها بدرستی کار میکنند و قابل تحلیل هستند. در مقابل این نوع پیاده سازی هانی پات، میتواند ضررهای زیادی هم داشته باشد؛ چرا که وقتی که یک سیستم واقعی که هانی پات روی آن پیاده سازی شده، در معرض تهدید شدن قرار میگیرد، برای استفاده مجدد و قرارگیری در شبکه باید مجددا پیکربندی شود. اگرچه این مورد بسیار نادر است اما حملات مخرب بر علیه BIOS سیستم هانی پات، آن را ناایمن و غیر مطمئن میسازد. همین امر موجب میشود که از هانی پات به عنوان نقطه قوت اجرای حملات استفاده شود که این امر ممکن است سبب ایجاد مشکلاتی در ارائه سرویس واقعی شبکه شود.

اما هانی پات با ریسک پایین بر روی یک سیستم عادی مثل یک سیستم لینوکس اجرا میشود و طوری وانمود خواهد شد که این سیستم یک سیستم سرویس دهنده در شبکه است و سرویس خاصی را اجرا میکند. در مثال بالا؛ در ویندوز سرور ۲۰۱۲ با IIS 8.5، ممکن است سرویس هایی مثل پورت های رایج SMB و IIS 8.5 بر روی پورت های ۸۰ و ۴۴۳ در حال اجرا باشند. هانی پات لاگِ کانکشن های ایجاد شده بر روی این پورت ها و هرگونه فرمانی که بسمت آن ها ارسال شده است را مانیتور میکند.

هانی پات مرز آنچه که میتواند عبور کند و یا عبور نکند را مشخص میکند. بطور مثال یک هانی پات با ریسک پایین، وضعیتی شبیه یک روتر سیسکو را شبیه سازی میکند. ممکن است خود را شبیه به یک دیوایس سیسکو با قابلیت تلنت نشان دهد اما هرگز به اتکر این اجازه را نخواهد داد تا واقعا بر روی آن لاگین کند. در مقابل یوزرنیم ها و پسوردهایی که اتکر با ان ها سعی در لاگین داشته است را درخود ثبت میکند. یا آن که سیستم هانی پات ما ممکن است خود را شبیه به یک FTP سرور جا بزند. در این صورت ممکن است که به لاگین های ناشناس هم اجازه عبور دهد اما هرگز اجازه استفاده کامل از تمامی دستورات FTP را به آن ها نخواهد داد. در تمامی این حالات سیستم هانی پات ما خود را شبیه به یک سرور و ارائه دهنده سرویس جا زده است ولی از آنجایی که فقط نقش بازی میکند و در دل آن هیچ سرویس واقعی در حال اجرا نیست، اتکر حتی اگر در آن هم نفوذ کند، راه بجایی نخواهد برد و در واقع سرکار رفته است! در عوض تحلیلگر از لاگ هایی که ثبت شده است میتواند استفاده کافی را ببرد و اتکر را رفتار شناسی کند.

بزرگترین مزیت استفاده از هانی پات با ریسک پایین، اینست که به سادگی قابل نگهداری است چرا که در کنار سایر دلایل، این سیستم هیچگاه کاملا مورد تهدید قرار نخواهد گرفت. هرچند که با این وضعیت نیز تحلیلگر هم نخواهد توانست درک درستی از آن چه را اتکر قصد انجام آن را داشته است، بدست اورد. هانی پات رایجی که در حالت “ریسک پایین” مورد استفاده قرار میگیرد، Honeyd نام دارد که در طی اجرای پروژه Honeynet، توسط شخصی به نام Niels Provos ایجاد شده است.

هانی پات Honeypot مدتی بود که تقریبا غیرفعال بود اما جدیدا با پرتکل rcm ترکیب شده و شکل جدیدی گرفته است وقدرت زیادی پیدا کرده است

دیدگاه خود را ثبت کنید

تمایل دارید در گفتگوها شرکت کنید؟در گفتگو ها شرکت کنید.