تفاوت اصلی میان فایروال و IPS

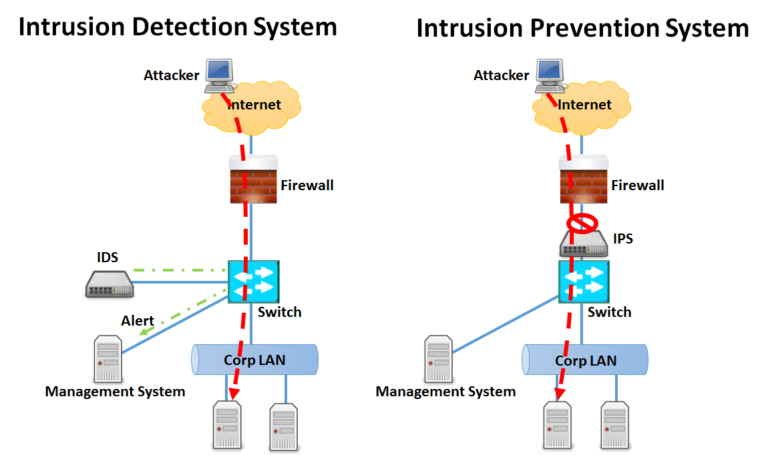

(IPS (Intrusion Prevention System و (IDS (Intrusion Detection System

IPS یک سیستم شناسایی حملات در سطح شبکه میباشد که ترافیک را بر اساس دیتابیس الگو حملاتی که دارد ، شناسایی میکند همچنین IPS ها میتوانند بر اساس رفتار غیر عادی ترافیک عبوری در سطح شبکه نیز حملات را شناسایی کنند و پس از شناسایی حملات بسته به سیاست های امنیتی مورد استفاده در سازمان ترفیک را مانیتور Drop و یا Reject کنند .

تفاوت اصلی میان فایروال و IPS سر این میباشد که فایروال ترافیک در سطح لایه ۳و ۴ بررسی کرده و هیچ نظارتی بر روی محتوای ترافیک ندارد اما IPS با بررسی محتوای ترافیک و مقایسه آن با دیتابیس خود و یا با در نظر گرفتن رفتار ترافیک های عبوری حملات را شناسایی میکند به همین دلیل معمولاً IPS پشت فایروال قرار میگیرد که در صورتی که ترافیک مجاز به ورود به شبکه شد محتوای آنرا از نظر مخرب بودن یا نبودن بررسی کند .

IDS (Intrusion Detection System) : در حالیکه IPS معمولاً در مسیر ترافیک عبوری قرار میگیرد و جنبه امنیتی دارد ، IDS نیز با ساختاری مشابه IPS خارج از مسیر اصلی ترافیک قرار میگیرد و صرفاً از آن برای آنالیز ترافیک های شبکه استفاده میشود بطوریکه معمولاً از استفاده از قابلیت هایی مثل SPAN یک نسخه کپی ترافیک برای IDS فرستاده میشود و IDS در صورتیکه پس از بررسی محتوای ترفیک دریافتی متوجه ترافیک مخربی شد معمولاً آنرا بصورت یک Alert برای یک سیستم مدیریتی ارسال میکند و معمولاً خوش بصورت مستقیم جلوی ترافیک مخرب را نمیگیرد .

IPS و IDS بصورت Network based و Host Based مورد استفاده قرار میگیرند و وجود هردو آنها ضروری است .

Network Based ترافیک را در سطح شبکه های مختلف بررسی میکند و Host Based ترافیک را فقط برای یک Host مورد نظر بررسی میکند و زمانی کاربرد دارند که ترافیک از یک سیستم داخل شبکه به کاربر میرسد و اصلاً به Gateway و Network IPS نمیرشد .

Host based IPS/IDS ها را میتوان بصورت جداگانه و یا پک های EndPoint Security در آنتی ویروس هایی مثل Kaspersky و Symantec و McAfee بر روی سیستم های کاربران نصب کرد .

Cisco Firepower ، DarkTrace، McAfee IPS ،IPS IBM و Snort را جمله IPS/IDS های مورد استفاده در شبکه میباشند .

دیدگاه خود را ثبت کنید

تمایل دارید در گفتگوها شرکت کنید؟در گفتگو ها شرکت کنید.