میخواهید UTM بخرید؟ این سوالات را از خود بپرسید

میخواهید UTM بخرید؟ این سوالات را از خود بپرسید

قبل از اینکه به سراغ خرید دستگاه های UTM بروید، اینجا سوالاتی است که باید از خودتان و در مورد شبکه ای که قصد تهیه دستگاه برای آن را دارید بپرسید. با این سوالات به یک دید کلی میرسید که چه دستگاه و با چه ویژگی های سخت افزاری برای شما مناسب است. اینجا لیست سوالاتی است که نیاز دارید بپرسید و بدانید که UTM شما باید:

- یک سیستم امنیتی تمام و کمال برای تمامی پروتکل ها و تکنولوژی های موجود داشته باشد، یا نیاز دارد که تنها تکنولوژی ها ونیازهای فعلی سازمان شما را پاسخ دهد؟

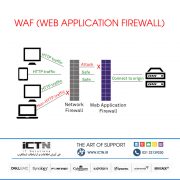

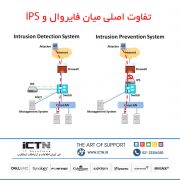

- چه نوعی از امنیت می بایست توسط UTM در سازمان شما ایجاد شود؟ ) مکانیزم های مربوط به Firewall، VPN، Application Control، و غیره(

- آیا نیاز دارید که یک Access Point بی سیم در دستگاه شما تعبیه شده باشد؟ معمولا دستگاه های UTM خاصی دارای این قابلیت هستند که معمولاً دستگاه های سطوح پایین تر و مربوط به کسب و کارهای کوچک و متوسط هستند.

- پهنای باندی که قرار است توسط دستگاه مدیریت شود چه میزان است؟ این میتواند شامل دریافت و جمع آوری اطلاعات از دستگاه های تک تک کاربران، دریافت اطلاعات از پهنای باند ارسالی و دریافتی هر کاربر، مقدار استفاده از پهنای باند توسط هر کاربر، تعداد کاربرانی که هر لحظه به اینترنت دسترسی دارند و یا حتی تعداد ایمیل ها ارسالی و دریافتی هر کاربر باشد. همچنین دستگاه میتواند وظیفه آنالیز این رکورد ها و اینکه آنها مکررا اتفاق می افتند یا خیر را نیز بر عهده داشته باشد. این اطلاعات میتواند کمک کند که سایز دستگاه UTM اینکه آیا شبکه ما نیاز به بازسازی و طراحی مجدد دارد یا خیر را نیز تعیین کند.

- چه تعداد کاربر در شبکه سازمان حضور دارند؟ چه تعداد دستگاه، اعم از ثابت و موبایل، در شبکه حضور دارند؟ بالاترین و پایین ترین میزان حضور دستگاه ها در شبکه در چه زمانی و با چه خروجی است؟ از حداقل دو سال قبل تا به حال تغییرات تعداد افراد به چه صورت بوده است؟ پاسخ به این سوالات میتواند تعیین کند که میزان رشد شما چگونه است و نیاز های آینده شما چطور میتواند باشد؟ همچنین میتوانید با این پاسخ بسنجید که باید دستگاهی بخرید که از نظر فنی قابلیت گسترش داشته باشد یا نه.

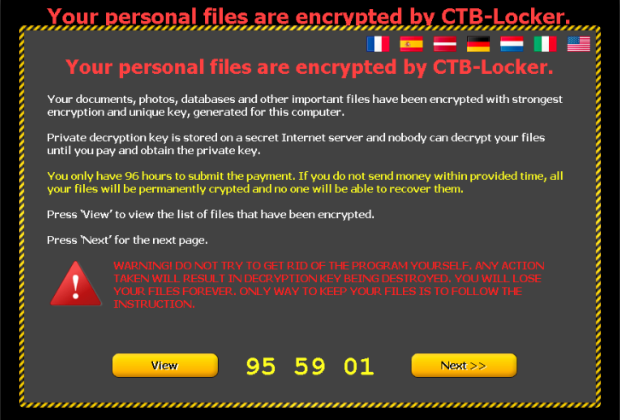

- آیا شما به یک آنتی ویروس Gateway نیاز دارید یا نه؟ بسیاری از UTM ها دارای آنتی ویروس های Gateway هستند، ولی اغلب سازمان ها تمایلی به تعویض سیستم آنتی ویروس خود ندارند و ترجیح میدهند که با سیستمی مجزا کار کنند. ولی این مطلب را باید مد نظر داشت که بین عملکرد آنتی ویروس Gateway و آنتی ویروس Client تفاوت هایی وجود دارد

- در هنگام خرید این دستگاه، تمامی موارد فوق را بخاطر داشته باشید و از آنها نوت برداری کنید. این امر شما را کمک میکند تا بهترین گزینه را برای نیاز فعلی و آتی سازمان خود انتخاب کنید.