معرفی فایروال های نسل بعدی NGFW

فایروال های سنتی قدیمی بر اساس فیلتر کردن یک پورت یا یک پروتکل خاص فعالیت می کردند. مثلا کلیه ترافیکی که مربوط به پورت ۸۰ بوده را بسته و به پروتکل HTTP اجازه عبور نمی دادند و یا اینکه تمامی ترافیک مربوطه به پورت ۴۴۳ را مسدود کرده و تمامی صفحاتی که با پروتکل HTTPS کار می کنند را مسدود می کردند. این نشانگر یک قانون است: یا همه چیز یا هیچ چیز.

فایروال های جدید تر این امکان را دارند که ترافیک را بر اساس نوع نرم افزار مورد استفاده و پورت و ترافیک مورد استفاده توسط هر نرم افزار کاربردی مسدود یا عبور دهند. مثلا شما میتوانید به یک برنامه خاص اجازه استفاده از پورت ۸۰ را و صرفا به یک وب سایت خاص بدهید و بدینوسیله به نرم افزار اجازه فیلتر کردن بر اساس پورت،پروتکل،آدرس و حتی یک سرویس خاص را بدهید. تصور کنید در این حالت یک فایروال و سرویس QoS را با هم در یکجا دارید.

اینگونه فایروال ها را با عنوان فایروال های نسل بعدی می شناسید، اما در حقیقت به نوعی تشکیل یک راهکار از نوع سیستم مدیریت یکپارچه تهدیدات یا UTM را خواهند داد. اما فراموش نکنید که هنگامی که اسم سیستم یکپارچه مدیریت تهدیدات یا همان UTM به گوش می خورد به یاد تجهیزات سخت افزاری خواهیم افتاد که برای همین فعالیت ها در نظر گرفته شده اند اما اینگونه تجهیزات بیشتر به درد تجارت های کوچک و خانگی یا به اصطلاح (SMB) می خورند. UTM ها امکانات بیشتری نسبت به یک فایروال دارند و در بیشتر اوقات شما می تواند در یک دستگاه UTM، یک فایروال، یک آنتی ویروس، یک آنتی اسپم، یک سیستم تشخیص و جلوگیری از نفوذ و بسیاری دیگر از امکانات باشید.

از این به بعد به فایروال های نسل بعدی NGFW می گوییم. اینگونه فایروال های به دلیل اینکه بسیار مناسب Tune شده اند میتوانند مدیریت بسیار مناسبی بر روی امنیت و پهنای باند عبور کننده از خود داشته باشند و دلیلی اصلی آن هوشمندی و دقت بیشتر در قدرت واکاوی داده هایی است که از آنها عبور میکنند. قدرت فیلترینگ محتویات یا content filtering همچنین وجود سرویس Qos در این فایروال ها این اجازه را به فایروال میدهد که پهنای باند را با توجه به اولویت نرم افزارها به آنها اختصاص دهد، مثلا نرم افزاری که دارای اولویت در استفاده از اینترنت باشد میتواند پهنای باند بیشتری را به خود اختصاص دهد. با توجه به رشد روز افزون فناروی و استفاده از سرویس های پردازش ابری، امکان سرویس دهی به اینگونه فناوری ها نیز در NGFW دیده شده است.

در اینجا برخی از ویژگیهای معمول فایروال های NGFW را بررسی می کنیم:

امکانات استاندارد یک فایروال: در این نوع فایروال های قابلیت های همان فایروال های قدیمی ( نسل اولی ) از قبیل مسدود کردن پورت ها و پروتکل ها و همچنین سرویس شبکه خصوص مجازی یا VPN و سرویس NAT وجود دارد.

شناسایی و فیلتر کردن نرم افزارها: این قابلیت در واقع بزرگتری نقظه قوت اینگونه فایروال ها است، آنها می توانند به جای اینکه صرفا پورت یا پروتکل خاصی را فیلتر کنند، نوع ترافیک یک نرم افزار را تشخیص داده و بر اساس نوع نرم افزار پورت یا سرویس آن را فیلتر کنند. این قابلیت باعث میشود که نرم افزارهای مخرب نتوانند از پورت های معمول و غیر معمول برای ورود به شبکه و آسیب رسانی به آن استفاده کنند.

واکاوی SSH و NGFW :SSL ها میتوانند ترافیک رمزنگاری شده پروتکل های SSL و SSH را نیز واکاوی کنند . آنها توانایی رمزگشایی ترافیک را داشته و پس از رمز گشایی و اطمینان از سالم بودم و عدم وجود ترافیک غیر مجاز با توجه به خط مشی تعیین شده برای آن مجددا رمزگذاری کرده و ارسال می کنند. این قابلیت از مخفی شدن کد های مخرب در درون ترافیک رمزنگاری شده توسط نرم افزارهای مخرب جلوگیری کرده و از ورود اینگونه ترافیک به درون شبکه جلوگیری کند.

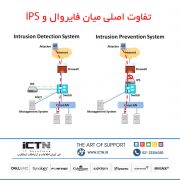

جلوگیری از نفوذ: با هوشمندی خاصی که برای اینگونه از فایروال ها در نظر گرفته شده است و توانایی واکاوی فوق العاده ای که در آنها دیده شده است، این NGFW ها توانایی جلوگیری و تشخیص نفوذ را در خود جای داده اند. برخی از اینگونه NGFW ها قابلیت های تشخیص و جلوگیری از نفوذی دارند که حتی یک دستگاه IPS مجزا هم این ویژگیها را به تنهایی ندارد.

هماهنگی با دایرکتوری سرویس ها: از قابلیت های جدید اینگونه NGFW ها هماهنگی کامل با ساختار های دایرکتوری مانند اکتیودایرکتوری است و با این روش دیگر نیازی به تعریف کاربر در فایروال نیست و از همان گروه ها و کاربرانی که در اکتیودایرکتوری وجود دارند می توان در فایروال نیز استفاده کرد.

فیلتر کردن کدهای مخرب : NGFW میتوانند بر اساس نوع فعالیت یک نر مافزار و مخرب بودن آن از ادامه کار یا حتی شروع به کار یک کد مخرب جلوگیری کنند، اینگونه NGFW ها میتوانند بوسیله شناسایی سایت های مخرب و ذخیره آنها در دیتابیس خود از بروز حمله از طریق آنها جلوگیری کنند، همچنین یعضی از آنها توانایی شناسایی حملات از نوع Phishing و همچنین شناسایی ویروس ها و تروجان ها را دارند.

همیشه هنگام انتخاب یک محصول برای استفاده در شبکه به عنوان یک فایروال نسل بعدی باید به تعداد نرم افزار ها و تعداد شناسایی هایی که آن فایروال می تواند تشخیص دهد توجه کرد، برخی از آنها توانایی شناسایی بیش از ۱۵۰۰۰ حمله و نرم افزار را دارند و این در حالی است که نوع دیگری تنها قادر به شناسایی ۸۰۰ نوع حمله است، همچنین الگوریتم هایی که هر یک از آنها در شناسایی استفاده میکنند بسیار می تواند تعیین کننده باشد بطوریکه برخی از این نوع فایروال ها میتوانند برای یک نرم افزار مانند مسنجر یاهو تعیین کنند که کاربر بتواند چت کند اما نتواند فایلی را ارسال یا دریافت کند. همیشه در انتخاب یک محصول توانایی های آن را در اولویت قرار دهید.